Digitale Signatur

| Die digitale Signatur ist eine Errungenschaft und wichtigste Anwendung der asymmetrischen Verschlüsselung. Sie dient als Basis für das Unterzeichnen (Unterschreiben) digitaler Dokumente. Sogenannte Zertifizierungsstellen sind erforderlich, um die Identität des Schlüsselinhabers zu bestätigen. Zertifiziert werden heute aber vor allem Internetdienste mit sensiblen oder ökonomisch wertvollen Daten, wie z. B. die Internetdienste der Banken. |

Digitale Signatur und Zertifikate

Im täglichen Leben müssen wir den Inhalt von Dokumenten mittels einer Unterschrift bestätigen. Diese Notwendigkeit ergibt sich auch in der digitalen Welt. Digitale Signaturen sind dabei einer Unterschrift gleichzusetzen und basieren dabei auf dem Prinzip der asymmetrischen Verschlüsselung. Ziel ist es die wesentlichen Eigenschaften einer handschriftlichen Unterschrift in elektronischer Form umzusetzen.

Dabei stellen sich folgende Probleme:

- Authentizität: Kann der Ursprung der Daten verifiziert werden?

- Integrität: Sind die Daten seit der Erstellung nicht verändert worden?

Nehmen wir an, Hans will Elisabeth eine Nachricht schreiben. Dazu „verschlüsselt“ er sein Dokument mit dem privaten Schlüssel (siehe Grafik unterhalb: S chiff). Elisabeth erhält die Nachricht und den öffentlichen Schlüssel zum „Entschlüsseln“ der Nachricht (Grafik: S dechiff). Da angenommen werden kann, dass nur Hans den privaten Schlüssel hat, erlaubt es Elisabeth den Rückschluss, dass die Nachricht nur von Hans stammen kann.

Wie kann sich aber Elisabeth sicher sein, dass der öffentliche Schlüssel tatsächlich jener von Hans ist und sich nicht jemand nur als Hans ausgibt?

Hier kommt ein Zertifikat ins Spiel (der grün gefärbte "Haken" in der nachfolgenden Abbildung), welches bestätigt, dass der öffentliche Schlüssel auch zu Hans, der auch Inhaber des entsprechenden (geheimen) Verschlüsselungs-Schlüssels ist, gehört.

Zertifikate werden von Zertifizierungsstellen, einer so genannten Certificate-Authority (CA) ausgestellt. Die Zertifizierungsstelle bestätigt wiederum mit ihrer Signatur, dass ein öffentlicher Schlüssel zu einer bestimmten Person (Abgleich mit dem ZMR) gehört. Achtung: Zertifikate werden für eine bestimmte Dauer ausgestellt und müssen rechtzeitig verlängert werden. Ebenso muss eine E-Mail-Adresse angegeben werden, die im Nachhinein nicht mehr verändert werden kann (das Zertifikat kann nur widerrufen werden).

Beispiele für österreichische Zertifizierungsstellen sind:

- A-Trust: http://www.a-trust.at

- A-Cert: http://www.a-cert.at

Problematisch kann allerdings die Speicherung des privaten Schlüssels sein. Gelangt dieser in die falschen Hände, so könnte jede/-r Hans Signatur fälschen. Da Computer trotz aller Vorsichtsmaßnahmen angreifbar sind, wird der Schlüssel auf einer Chipkarte untergebracht. Selbst wenn die Karte im Leser steckt hat man so nur sehr eingeschränkte Zugriffe von außerhalb.

Eine weitere wichtige Anwendung ist der Authentizitätsnachweis von Software. Täglich werden Milliarden von Updates für Anti-Virus-Software installiert. Ist hier die Authentizität nicht gewährleistet, könnte anstatt eines „Updates“ Schadsoftware am Computer installiert werden.

Bürgerkartenfunktion und Handysignatur

Zusätzlich zur oben behandelten digitalen Unterschrift dient die Bürgerkarte bzw. Handysignatur als Identitätsnachweis im Internet.

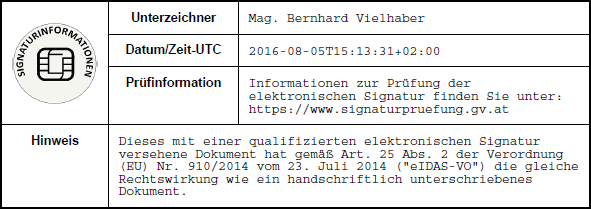

Im Gesetz wird zwischen qualifizierter und fortgeschrittener Signatur unterschieden, wobei eine qualifizierte Signatur einer händischen Unterschrift gleichzusetzen ist. Für weitere Infos verweisen wir Sie auf § 4 Signaturgesetz (SigG).

Folgende Verschlüsselungsmethoden werden hierbei verwendet:

- fortgeschrittene Signatur: RSA

- qualifizierte Signatur: ECDSA (fortschrittlicher als RSA)

Für die Bürgerkarte wird ein Kartenlesegerät für den Computer benötigt. Zur Signatur muss die Karte in das Lesegerät gesteckt und ein PIN eingegeben werden. Wichtig ist dabei, dass das Kartenlesegerät zumindest ein Tastaturfeld hat und der PIN nicht über die Computertastatur eingegeben wird. Somit kann der PIN bei der Eingabe nicht abgefangen werden.

Bei einer Unterschrift wird, da dies zu rechenintensiv ist, nicht der originale Text unterschrieben, sondern der Hash-Wert des Textes. Der/die EmpfängerIn eines signierten Dokuments enthält den eigentlichen Text, den signierten Hash-Wert und das Zertifikat des Absenders (dieses enthält den öffentlichen Schlüssel). Der/die EmpfängerIn entschlüsselt mit dem gelieferten Schlüssel den mitgelieferten Hash-Wert und der Hash-Wert des Textes wird neu errechnet. Stimmen die Werte überein, sind Authentizität und Integrität des Textes gewährleistet.

Für die Unterschrift auf einem PDF-Dokument gibt es diverse Softwareprogramme. Das Programm PDF-Over finden Sie unter: https://www.buergerkarte.at/pdf-signatur-karte.html

Die Signatur ist beliebig im PDF-Dokument platzierbar und kann folgendes Erscheinungsbild aufweisen:

Neben der Unterschrift können Sie mit der Bürgerkartenfunktion und/oder Handysignatur zahlreiche Internetdienste nutzen. Hier ein kleiner Auszug:

- Bestellung einer Wahlkarte

- Erstellung eines Versicherungszeitenauszugs

- Online Verträge kündigen (http://www.online-kuendigen.at)

Weitere Dienste und Infos finden Sie unter: https://www.buergerkarte.at

Widerruf von Zertifikaten

Es kann vorkommen, dass eine Karte oder das Smartphone verloren geht. Man muss in diesem Fall eine Meldung an die CA machen, die das Zertifikat für ungültig erklärt. Es wird auf eine Liste mit widerrufenen Zertifikaten gesetzt (Certificate Revocation List).

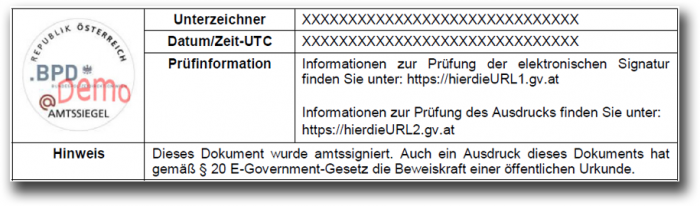

Amtssignatur

Die Amtssignatur ist eine Signatur der Behörde. Es wird durch eine Bildmarke und den Hinweis, dass das Dokument amtssigniert wurde, kenntlich gemacht:

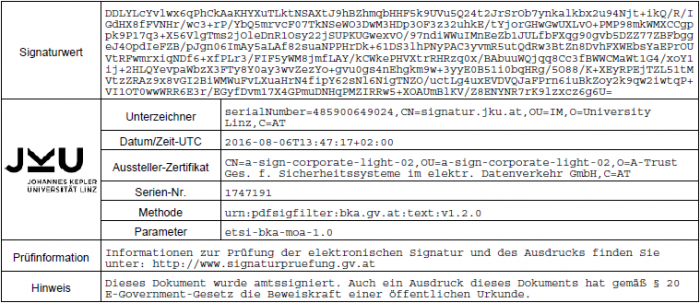

Hier finden Sie ein Beispiel für eine Amtssignatur der JKU:

Die rechtlichen Bestimmungen zur Amtssignatur finden sich in den §§ 18 und 19 des E-Government-Gesetzes (E-GovG).

Sicherheit mit SSL/TLS

Sofern Sicherheit der Daten im Internet ein Thema spielt, sollten die Daten nicht im Klartext, sondern über HTTPS mit SSL/TLS (=Secure Socket Layer/Transport Layer Security) übertragen werden. Hierbei werden die Daten mit SSL/TLS verschlüsselt und sind somit abhörsicher. TLS ist eine Weiterentwicklung von SSL.

SSL/TLS ist wohl das verbreitetste Sicherheitskonzept zur Übertragung von sicherheitsrelevanten Informationen überhaupt.

Es dient jedoch nicht nur zur Absicherung der Datenübertragung mit Websites, sondern kann auch für andere Internetdienste, verwendet werden. So kann der Mailverkehr (POP3, IMAP) oder auch die Datenübertragung (FTP) mit SSL/TLS abgesichert werden. Darüber hinaus wird es in anderen Netzwerkschichten, wie z. B. WLAN, verwendet.

Zertifikate werden von den Zertifizierungsstellen nicht nur für die digitale Signatur ausgestellt, sondern auch für SSL/TLS. Die Zertifikate unterstützen in diesem Fall die Frage nach der Echtheit des genutzten Dienstes.

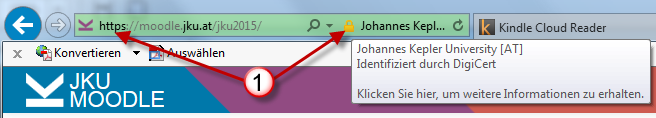

Die Verwendung von SSL erkennen Sie durch das „https“ im Browser bzw. durch ein Verschlüsselungssymbol (1) Abbildung unterhalb:

So könnte ein Schaden entstehen, indem Sie auf einen Link in einer E-Mail klicken, der auf eine nachgebaute Website Ihrer Bank führt und Sie in weiterer Folge Ihre Zugangsdaten Preis geben. Hier müssen Sie darauf achten, dass Sie eine sichere Verbindung (HTTPS) nutzen.

Die Verwaltung und Überprüfung der Zertifikate von Websites oder Maildienste werden von der Systemsoftware in Verbindung mit dem verwendeten Browser oder Mail-Client meist ohne Eingreifen des Benutzers durchgeführt. Nur im Falle von Ausnahmen (z. B. die nachgebaute Bankseite benutzt zwar HTTPS, das Zertifikat ist aber ungültig) wird der Benutzer auf den Umstand aufmerksam gemacht und ggfs. zur Entscheidung über Abbruch oder Weiterarbeit aufgefordert.

Die Verschlüsselung zählt zu den Hybridverfahren, da hier symmetrische und asymmetrische Verschlüsselung zum Einsatz kommen. Durch den Verbindungsaufbau und den Zertifikat wird sichergestellt, dass der Anbieter vertrauenswürdig ist. Dann machen sich, vereinfacht dargestellt, Server und der Client die kryptographischen Algorithmen und den Schlüssel untereinander aus. Dieser Schlüssel (symmetrisches Verschlüsselung) garantiert die Vertraulichkeit (kein unberechtigter Zugriff) und die Integrität (keine Verfälschung) der Daten.

Literatur

Beutelspacher Albrecht, Schwenk Jörg, Wolfenstetter Klaus-Dieter, Moderne Verfahren der Kryptographie: Von RSA to Zero Knowledge, 8. Auflage, Springer Spektrum, Wiesbaden 2015

Buchmann Johannes, Einführung in die Kryptographie, 6. Auflage, Springer Spektrum, Berlin Heidelberg 2016

Fleischmann Hennig, Transportsicherheit SSL TLS, Grin Verlag, Nürnberg 2005

Hansen Hans Robert, Mendling Jan, Neumann Gust, Wirtschaftsinformatik, 11. Aufage, De Gruyter, Wien/München/Bosten 2015, S. 389 - 393.

Kersken Sascha, IT-Handbuch für Fachinformatiker, 6. Auflage, Galileo Press, Bonn 2013

Meinel Christoph, Sack Harald, Sicherheit und Vertrauen im Internet: Eine technische Perspektive, Springer Vieweg, Wiesbaden 2014

Schwenk Jörg, Sicherheit und Kryptographie im Internet: Theorie und Praxis, 4. Auflage, Springer Vieweg, Wiesbaden 2014

Die österreichische Bürgerkarte

Zitiervorschlag

Mittendorfer/Vielhaber in Höller, Informationsverarbeitung, Digitale Signatur (mussswiki.idb.edu/ivwiki)