Risiko für den Einzelnen

| Das Internet ist aus unserem täglichen Leben nicht mehr wegzudenken. Sei es, sich über Neuigkeiten und Produkte zu informieren, seine Geldgeschäfte online abzuwickeln oder sich selbst in Social-Networking-Plattformen zu präsentieren. Dabei ist allerdings Vorsicht angesagt, um nicht sich selbst oder seine Daten in Bedrängnis zu bringen. |

Cybercrime

Unter Cybercrime (=Computerkriminalität) versteht man alle Strafdaten, die unter Ausnutzung moderner Informations- und Kommunikationstechnik oder gegen diese begangen werden.

Die Möglichkeiten, Opfer eines Angriffs zu werden sind dabei sehr vielfältig, von Identitätsdiebstahl, über Manipulation von Daten, bis hin zu Copyrightverletzungen reicht die Palette.

Darüber hinaus besteht die Gefahr, dass sich der User mit Schadsoftware infiziert. Computerschädlinge, auch Malware genannt, sind Programme, die dazu entwickelt wurden, beim Benutzer unerwünschte und gegebenenfalls schädliche Funktionen auszuführen. Diese Schädlinge verbreiten sich meist über das Internet, können aber auch durch USB-Sticks und dgl. übertragen werden. Umgangsprachlich spricht man oft von Viren, die Arten von Schädlingen sind aber vielfältig und die Wichtigsten werden in diesem Abschnitt kurz beschrieben. Vorkehrungen, die Sie treffen können, werden ebenso in diesem Kapitel behandelt.

Identitätsdiebstahl

Viele User sind im Internet sehr offenherzig bei der Preisgabe ihrer persönlichen Daten. Viele stellen Lebensläufe ins Netz oder geben in sozialen Netzwerken sehr offenherzig Privates preis, nach dem Motto: ich habe nichts zu verbergen. Bei Unternehmens-Websites ist die Angabe eines Impressums mit Adresse und Telefonnummer sogar Pflicht. Mit diesen Daten erzeugen Betrüger dann gefälschte Zugänge zu diversen Internetdiensten, wie beispielsweise Ebay oder E-Mail-Diensten oder versuchen den User in Misskredit zu bringen. Vor allem, wenn dem Betrüger Daten aus mehreren Diensten zur Verfügung stehen, kann er sich ein ganzes Profil über den User zusammenstellen. Ist der Ruf des Users erst ruiniert, lässt sich der Schaden kaum mehr beheben, denn das Internet vergisst nichts.

Der Identitätsdiebstahl geht oft sogar so weit, dass die Betrüger im Namen des Users Einkäufe tätigen. Der Betroffene hat dann mit einer Flut von Rechnungen zu kämpfen, gerät mit seinem Konto ins Minus und hat plötzlich bei Rating-Agenturen eine schlechte Bonität. In manchen Fällen werden sogar Strafanzeigen oder Haftbefehle gegen diese Personen erlassen. Oft reichen den Tätern schon Name und Geburtsdatum der betroffenen Person.

Was ist zu tun, wenn Sie plötzlich Opfer eines Identitätsdiebstahls geworden sind? Erstatten Sie umgehend Anzeige und bezahlen Sie keine Rechnungen. Teilen Sie dies auch den Unternehmen und Inkassofirmen schriftlich mit.

Kann ich mich vor Identitätsdiebstahl schützen? Sie können einen Angriff nicht 100%ig verhindern, aber Sie können einiges tun, um den Betrügern den Diebstahl so schwer wie möglich zu machen.

- Veröffentlichen Sie nur Daten, die Sie auch problemlos jedem Fremden sagen würden, sensible Daten sollten nur wirklichen Freunden und Verwandten zugänglich sein. Überlegen Sie sich, wer in Ihren sozialen Netzwerken zu Ihren Freunden zählen darf. Bestätigen Sie nicht jede Freundschaftsanfrage.

- Sichern Sie auch Ihren PC mit einem Schutzprogramm und nehmen Sie dessen Warnhinweise ernst, installieren Sie Sicherheitsupdates und ändern Sie regelmäßig Ihre Passwörter.

- Nutzen Sie öffentliche W-LANs nicht fürs E-Banking oder zum Einkaufen im Netz, Daten können hier sehr leicht mitgelesen werden.

- Googeln Sie nach Ihrem Namen und stellen Sie so fest, welche Informationen über Sie der Öffentlichkeit bekannt sind.

weiter Arten von Identitätsdiebstahl

- Skimming: Bei manipulierten Geldausgabeautomaten werden Daten illegal vom Magnetstreifen der Bankkarten ausgelesen und auf gefälschte Karten kopiert. Der Betrüger kann nun zu Lasten Ihres Kontos Zahlungen und Abhebungen tätigen. Bei Verdacht auf Betrug sollten Sie Ihre Karte sofort sperren lassen und Anzeige erstatten!

- Pretexting: Mittels Vorspiegelung einer falschen Identität wird beispielsweise am Telefon das Vertrauen einer Person gewonnen und sensible Daten zu einer Personen erfragt.

- Information Diving: Geheime Daten werden aus gebrauchten Materialien gewonnen (wiederhergestellte Daten aus alten Festplatten, Papierkorb,...).

Wenn Sie einen alten PC oder eine Festplatte weiterverkaufen, achten Sie daher unbedingt darauf, alle Ihre Daten komplett von der Festplatte zu löschen! Auch wenn Sie Ihre Dateien ordnungsgemäß über den Papierkorb gelöscht und diesen geleert haben, lassen sich Daten mit Spezialprogrammen wieder rekonstruieren. Erst durch mehrmaliges Überschreiben können Daten endgültig gelöscht werden. Für Sicheres Löschen helfen Tools, wie z.B. das Gratis-Programm "Eraser".

Social-Networking-Plattformen

Social-Networking-Plattformen erfreuen sich immer größerer Beliebtheit, wie beispielsweise Facebook und StudiVZ im Privatbereich oder Xing und LinkedIn im Business-Bereich. Persönliche Interessen, Vorlieben, Fotos und dergleichen werden mit zahlreichen Freunden oder auch der Allgemeinheit geteilt. Gerade junge Menschen breiten hier oft quasi ihr gesamtes Leben vor der Öffentlichkeit aus. Neben der Gefahr des Identitätsdiebstahls sind diese Informationen oft auch sehr hinderlich bei potenziellen Arbeitgebern, für die es bereits selbstverständlich ist, vorab Informationen über den Bewerber im Internet zu sammeln. Jeder User sollte sich daher im Klaren sein, dass diese Informationen bei entsprechenden Einstellungen nicht nur einem eingeschränkten Freundeskreis zur Verfügung stehen, sondern wirklich von jedermann aufgerufen werden können. Diese Informationen stehen nicht nur auf der entsprechenden Plattform zur Verfügung, sondern können auch über Suchmaschinen aufgerufen werden. Selbst wenn man schließlich Daten oder Fotos wieder von diesen Plattformen löscht, darf man sich nicht darauf verlassen, dass von nun an ein positives Profil über die eigene Person vorliegt. Viele dieser Daten sind oft noch Jahre später in Internetarchiven zu finden. Besser ist es, im Vorhinein darüber nachzudenken, wie man sich in der Öffentlichkeit präsentieren möchte.

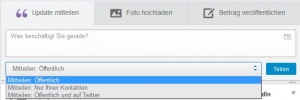

Social-Networking-Plattformen erlauben dem User, Postings entweder öffentlich zu machen oder nur für Freunde bereitzustellen. Auch wenn es mit etwas Mühe verbunden ist, sollte sich jeder User die Zeit nehmen, die Privatsphäre-Einstellungen eingehend zu überprüfen. Überlegen Sie bei jedem Posting im Vorfeld, wem Sie die Erlaubnis geben, Ihre Neuigkeiten zu lesen. Ist eine Information erst mal veröffentlicht, lässt sich diese nur mehr schwer auf einen kleinen Kreis einschränken.

-

Posten auf Facebook

-

Posten auf Linkedin

Einige Plattformen erlauben auf Wunsch das Einbinden von externen Anwendungen eines Drittanbieters. Um diese Dienste nutzen zu können, ist eine Anmeldung dafür erforderlich und es werden auch persönliche Daten an den Drittanbieter übertragen. Leider ist für den User nicht ersichtlich, welche Daten übertragen werden und was mit diesen Daten passiert.

Phishing

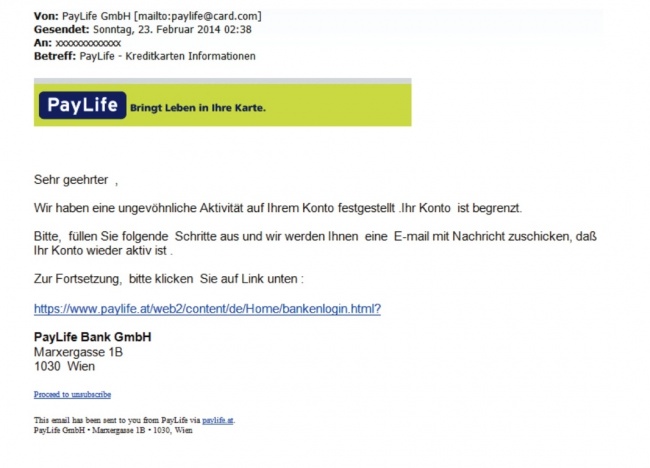

Nicht nur, dass persönliche Daten missbräuchlich verwendet werden, auch Kreditkartenbetrug und Kontenraub sind Formen des Identitätsdiebstahls. So ist beispielsweise der Identitätsdiebstahl durch Phishing in den letzten Jahren zu einem großen Problem geworden. Durch Phishing können für den Einzelnen große finanzielle Schäden entstehen. Phishing ist ein Kunstwort aus „Passwort Fishing“. Mittels eines fingierten E-Mails versuchen Betrüger die Passwörter ahnungsloser User zu ergattern. Die Mails beinhalten immer einen Link auf die vermeintlichen Websites von bekannten Banken und Firmen, mit der Aufforderung, die eigenen Zugangsdaten zu aktualisieren. Diese Website stellt jedoch nicht die Original-Website der Betreiber dar, sondern wurde ihr nur täuschend ähnlich nachgebildet. Oft unterscheidet sich die URL nur durch einen Buchstaben von der Original-Website, oder es wird zwar die Original-Site geöffnet, allerdings öffnet sich zusätzlich ein Pop-Up Fenster zur Eingabe der Zugangsdaten, das nicht mehr zu der Original-Site gehört. Geben Sie daher niemals auf Aufforderung in E-Mails Ihre Zugangsdaten in integrierte oder direkt aufgerufene Formulare ein! Es kann daher auch nur geraten werden, niemals die angegeben URLs direkt aufzurufen, sondern lieber über die gespeicherten Favoriten auf die Websites einzusteigen oder die Seite per Hand aufzurufen. Bankinstitute und seriöse Firmen geben niemals über E-Mails Änderungen der Zugangsdaten bekannt. Viele Phishing-Mails sind obendrein in sehr schlechtem Deutsch geschrieben. Wer hier nicht erkennt, dass es sich um eine Fälschung handelt, dem ist nicht mehr zu helfen. Sind denoch Zweifel vorhanden, fragen Sie am besten bei dem entsprechenden Institut nach, bevor Sie Daten eingeben. Moderne Browser erkennen in vielen Fällen gefälschte Web-Sites und hinterlegen die URL in der Eingabeliste mit der Signalfarbe Rot. Hinweise des Browsers und der Sicherheitssoftware sind unbedingt ernst zu nehmen!

Phishing-Beispiel

Dieses E-Mail ist ganz offensichtlicher Betrug, alleine bei der Sprache und dem Hinweis, mit dem Link das Konto wieder zu aktivieren, müssen sämtliche Alarmglocken schrillen.

Hier noch ein paar Tipps, wie man Phishing-Mails erkennt:

- Achten Sie auf die Domain des Absenders, in den meisten Fällen hat die Domain nichts mit dem angeblichen Unternehmen zu tun oder sie ist geringfügig anders!

- Fährt man mit der Maus über den Link, finden Sie in der Statusleiste die dahinter liegende URL. Auch hier können Sie überprüfen, welche Domain tatsächlich angesprochen wird.

- Klicken Sie dennoch auf den hinterlegten Link, sollte Ihr Browser Alarm schlagen. Achten Sie daher immer auf ein aktuelles System.

- Fehlt eine persönliche Anrede? Auch das ist meist ein Hinweis auf eine gefälschte E-Mail

- Sollen Sie dringend handeln? Auch Drohungen sind oft ein entsprechender Hinweis.

Pharming

Aber selbst bei händischer Eingabe der URL ist man nicht mehr vor Betrügern gefeit. Einen Schritt weiter geht Pharming. Auch hier wird der Benutzer auf eine gefälschte Web-Site umgeleitet. Allerdings werden hier die technischen Abläufe beim Aufruf einer Seite so manipuliert, dass der Surfer selbst bei Eingabe der richtigen URL auf eine gefälschte Seite umgeleitet wird. Hacker versuchen dabei auf die DNS-Server einzubrechen und die IP-Adresse einer URL zu manipulieren. Die einzige Möglichkeit für den User besteht darin, auf die Zertifikate des Unternehmens zu achten. Wird, wie beispielsweise beim Online-Banking, eine verschlüsselte Verbindung aufgebaut, kann sich der Benutzer mit einem Doppelklick auf das Schlüsselsymbol in der Statuszeile das Zertifikat anschauen. Meldet der Browser, dass das Zertifikat nicht verifiziert werden kann, ist Vorsicht geboten. Usern, die Zahlungen über das Internet tätigen, ist daher anzuraten, zu kontrollieren, ob die Transaktion mittels verschlüsselter Verbindung (https) erfolgt. Bei unverschlüsselten Verbindungen ist das Ausspähen der Daten möglich. Der Benutzer merkt hiervon zuerst nichts, sondern erst, wenn es schon zu spät ist. Achten Sie darauf, dass Sie immer eine aktuelle Browser-Software verwenden!

weitere Methoden von Cybercrime

- Eindringen und Stören von Computersystemen

- Stehlen, Manipulieren oder Löschen von Daten

- Copyrightverletzungen

- das Herstellen und Verfügbarmachen von Kinderpornographie

- Vorbereitung terroristischer Akte

Datensammler

Viele Dienste im Internet werden laufend weiterentwickelt, um die Benutzerfreundlichkeit zu erhöhen, dem User neue Anwendungen zu bieten und um den Benutzer im Sinne des Web 2.0 aktiv daran teilnehmen zu lassen. Das vermutlich bekannteste Beispiel dafür stellt Google dar.

Google, in seiner ursprünglichen Funktion ein Suchdienst, stellt den Benutzern immer mehr Applikationen zur Verfügung. Neben der herkömmlichen Websuche, stellt Google Anwendungen wie eine Desktopsuche, den Browser Google Chrome, Google-Earth, die Bildbearbeitung Picasa, Textverarbeitung & Tabellenkalkulation, einen E-Mail-Account und zahlreiche weitere Anwendungen zur Verfügung. Alle diese Dienste stellen für den User sinnvolle Arbeitshilfen dar und sind für jedermann kostenlos verfügbar. Für einige dieser Dienste ist jedoch eine Registrierung und Anmeldung erforderlich. Dabei stellt sich nun die Frage, wie Google mit diesen persönlichen Daten umgeht. Auf Grund der notwendigen Anmeldung und der Nutzung vieler Dienste auf der Plattform, wird es somit für die Betreiber ein Leichtes, ein Profil des Users zu erstellen. Daten der einzelnen Anwendungen können kombiniert und verknüpft werden und somit wird der Anwender zum gläsernen Menschen. Da diese Daten auch gespeichert werden, können diese Profile ständig erweitert werden.

Die Gefahr des Datenmissbrauchs besteht jedoch nicht nur bei Google, sondern bei allen Plattformen, die viele verschiedene Applikationen zur Verfügung stellen. Google steht vor allem deshalb so im Kreuzfeuer der Kritik, da es den mit Abstand größten Marktanteil hat.

Malware

Bei der Nutzung des Internets besteht nicht nur die Gefahr der missbräuchlichen Verwendung der personenbezogenen Daten, vielmehr ist auch allein durch das Ansurfen von Seiten Vorsicht geboten. Vor allem auf einschlägigen Sites besteht die Gefahr der Infizierung durch Viren, Trojaner und anderen Schädlingen. Diese Schädlinge werden meist unbemerkt vom Benutzer im Hintergrund von der Website geladen. Die Schäden können für den Benutzer verheerend sein, von der Zerstörung eigener Dateien bis hin zum Ausspähen von Passwörtern reicht die Palette. Ganz ausschließen lässt sich das Risiko leider nicht, aber durch Meiden dubioser Webseiten, die Installation aktueller Sicherheitssoftware und einer Portion gesundes Misstrauen lässt sich die Gefahr zumindest verringern.

Etwas weniger kritisch sind Cookies. Cookies werden einerseits dazu verwendet, persönliche Einstellungen einer Website oder Warenkörbe zu speichern, andererseits kann damit auch das Surfverhalten des Nutzers erfasst werden. Beim Besuch einer Website wird eine kleine Textdatei auf dem PC des Besuchers abgelegt. Bei einem neuerlichen Besuch wird diese Textdatei ausgelesen. Diese Funktionen sind für die meisten Benutzer als sinnvoll zu erachten. Als kritisch zu betrachten sind hier serverfremde Cookies (Tracking Cookies). Bei diesen Tracking Cookies kann der Besuch unterschiedlicher Websites einem Benutzer zugeordnet werden. Es entsteht eine serverübergreifende Sitzung und vom Benutzer kann ein detailliertes Interessensprofil erstellt werden.

Schützen kann sich der User nur bedingt mittels entsprechenden Browsereinstellungen. Cookies generell zu sperren, ist meist nicht sinnvoll, da viele Seiten dann nur mehr eingeschränkt zu verwenden sind. Es ist aber auf jeden Fall zu empfehlen, Cookies von Drittanbietern (Tracking Cookies) zu unterbinden.

Erschwerend kommt hinzu, dass die Anbieter immer erfinderischer werden. Da die meisten User die Tracking Cookies in der Browsersoftware bereits sperren, werden immer häufiger Flash-Cookies verwendet, die über diese Browsereinstellungen nicht angesprochen werden können und darüber hinaus auch noch Browser-übergreifend arbeiten, da sie vom Flash-Player und nicht vom Browser verwaltet werden. Schützen kann man sich vor diesen Cookies, in dem man beispielsweise Browser-Erweiterungen, wie z.B. "Better Privacy" für den Firefox installiert.

Computerschädlinge

Bei jedem Arbeiten mit dem PC sind wir durch Internet und Nutzung von externen Datenquellen der Gefahr von Computerschädlingen ausgesetzt. Computerschädlinge, auch Malware genannt, sind Programme, die dazu entwickelt wurden, beim Benutzer unerwünschte und gegebenenfalls schädliche Funktionen auszuführen. Diese Schädlinge verbreiten sich meist über das Internet, können aber auch über USB-Sticks und dgl. übertragen werden. Umgangssprachlich spricht man oft von Viren, die Arten von Schädlingen sind aber vielfältig und die Wichtigsten sollen nun im folgenden kurz beschrieben werden.

Computerviren

Computerviren verhalten sich wie jene Viren, die wir aus der Medizin kennen. Sie nisten sich in laufende Programme ein und verbreiten sich durch diese weiter. Würmer hingegen vermehren sich selbständig über E-Mails an sämtliche Adressbuchempfänger. Klickt der/die EmpfängerIn auf den verseuchten Anhang, so ist sein System bereits infiziert. Neben der Vermehrung enthalten Würmer meist auch eine Schadensroutine.

Grundbauplan von Viren

Ein Virus besteht aus mehreren Komponenten, von denen eine obligatorisch ist, die andere nicht unbedingt vorhanden sein muss:

- Infektion

- Nutzlast

- Tarnung

Die Infektion ist jener Teil, der mit der Anfertigung von Kopien beschäftigt ist, der sogenannten Infektionsroutine. Unter Nutzlast wird in den wenigsten Fällen von echtem Nutzen die Rede sein, sondern die von dem Virus verankerten Schadensroutinen für den Computer. Je nach Absicht des Programmierers eines Virus können die Schäden unterschiedliche Aktionen ausführen. Um auf einem Computersystem nach der Infektion nicht entdeckt zu werden, enthalten die meisten Viren spezielle Tarnroutinen. Oft geht die Tarnung soweit, dass gängige Virenscanner nicht mehr ordnungsgemäß funktionieren.

Reine Viren sind zum Glück heutzutage eher selten anzutreffen. Der Begriff Viren wird allerdings oft als Oberbegriff für jegliche Malware verwendet.

Würmer

Würmer zeichnen sich im Unterschied zu allen anderen Viren dadurch aus, dass sie sich schnell verbreiten und verändern (mutieren) können. Weiters haben sie die Fähigkeit, sich aktiv auf andere Systeme zu übertragen. Hierfür wird oft das Medium "E-Mail" verwendet. Würmer zeichnen sich nicht nur durch die automatische Verbreitung aus, sie können auch eine Schadroutine enthalten.

Trojaner

Trojaner gehören zu der derzeit am meisten verbreiteten Schädlingsvariante. Diese tarnen sich meist als vermeintlich nützliches Programm, haben aber nichts anderes im Sinne, als den User auszuspionieren, seine Passwörter zu erschleichen und möglicherweise auch auf der Festplatte Unheil anzurichten. Die meisten Virenprogramme sind in der Lage auch Trojaner zu erkennen.

Sehr bekannt war in den letzten Jahren beispielsweise der Polizei-Trojaner.

Bei diesem Trojaner ploppt auf dem Bildschirm eine scheinbare Polizei-Meldung auf. Der User wird angeklagt, gegen Gesetze verstoßen zu haben, aus diesem Grund müsse der PC gesperrt werden. Der User hätte jedoch die Möglichkeit, gegen Überweisung eines genannten Betrags, die Sperre aufzuheben. Hier handelt es sich jedoch nicht um eine offizielle Mitteilung der Polizei und vom Bezahlen wird dringend abgeraten! - der PC bleibt trotz Bezahlung gesperrt. Solche Erpresser-Software wird auch als Ransomware bezeichnet.

Hoaxes

Der Begriff "hoax" stammt aus dem Englischen und bedeutet soviel wie "Scherz". Deshalb werden unter Hoaxes gezielte Falschmeldungen verstanden, welche allerdings für den Rechner unschädlich sind. Oft kursieren E-Mails, in denen vor vermeintlichen neuen Viren gewarnt wird, in denen eine harmlose Windows-Datei als Virus deklariert wird oder aber es werden Blutspender gesucht. Gemeinsam ist den Hoaxes die Bitte, diese Mail doch an möglichst viele Bekannte weiterzuleiten. Hoaxes kosten Arbeitszeit und können auch zur Überlastung von Mail-Servern führen.

Spyware [2]

Unter Spyware versteht man Spionagesoftware, die ohne des Wissens des Users oft gemeinsam mit einem nützlichen Programm installiert wurde und im Hintergrund ständig aktiv ist. Ziel der Spyware ist es, Zugangsdaten und andere Identitätsdaten des Benutzers auszuspionieren, die dann von Betrügern missbraucht werden. Keylogger, die die Tastatureingaben des Users mitprotokollieren, sind eine Art der Spyware.

Einige Programme zielen darauf ab, das Surfverhalten des Benutzers auszuspionieren, um zielgerichtete Werbung zu ermöglichen. Hier spricht man dann von Adware. Mit dieser Adware "bezahlt" der Nutzer quasi für die Nutzung kostenloser Software.

Folgende Anzeichen können auf eine Spyware hindeuten:

- Das System wird plötzlich ungewöhnlich langsam.

- Pop-Up-Fenster mit Werbung tauchen auf.

- Die Startseite des Browsers wurde verändert (Browser-Hijacking).

- Der Computer reagiert sehr instabil.

- Updates von Sicherheitsprogrammen werden abgebrochen und Firewall-Einträge verändert.

Backdoor

Als Backdoor bezeichnet man ein Programm, dass den Rechner für entfernte Zugriffe öffnet und dabei die normalen Schutzmechanismen umgeht. Mit dieser Schadsoftware können Daten ausspioniert oder weitere Schädlinge in das System eingeschleust werden.

Rootkits

Ein Rootkit ist ein Programm, das seine Prozesse, Registrierungsschlüssel, Dateien, Speichernutzungen und Netzwerkverbindungen verstecken kann. Das Schadprogramm kann Systemeinstellungen verändern, Daten ausspionieren und den Rechner von außen kontrollieren. Da die Rootkits so tief im System verankert sind, sind sie nur sehr schwer zu entdecken und zu entfernen. Rootkits können nur zum Teil von herkömmlichen Anti-Viren-Programmen entdeckt werden, es bietet sich daher an, hierfür eine Spezialsoftware zu verwenden.

Smartphones und Tablets

Bei Smartphones und Tablets besteht weniger die Gefahr, sich Schädlinge beim Surfen einzufangen. Hier liegt die Problematik eher bei infizierten Apps. Die Apps in den offiziellen Stores werden dahingehend überprüft, daher kann man nur raten, Apps ausschließlich bei diesen Stores zu beziehen.

Achten Sie auch darauf, welche Rechte sich die Apps einräumen möchten. Dass ein Routerplaner beispielsweise Zugriff auf den Standort benötigt, ist noch verständlich, aber eine Taschenlampen-App benötigt nun wirklich keinen Zugriff auf das Telefonbuch...

Dialer

Dialer sind Computerprogramme, die über das Telefonnetz eine Wählverbindung zum Internet oder anderen Rechnernetzen aufbauen. Es gibt bei diesen Programmen legale Dialer, bei denen sich der User bewusst einwählt und auf diesem Wege für diesen Dienst bezahlt, aber auch viele illegale Dialer-Programme, die ohne zutun des Benutzers und unbemerkt eine kostenpflichtige Verbindung aufbauen. Bei PCs, die über eine Breitbandverbindung verfügen, sind die Dialer nutzlos, da dazu eine Telefonverbindung benötigt wird, allerdings existieren auch Dialer für das Mobilfunknetz. Auf Grund der hohen Verbreitung von Smartphones ist daher bei diesen Schädlingen nach wie vor Vorsicht geboten.

Schutz

Ziele von Informationssicherheit [3]

In der IT-Sicherheit unterscheidet man zwischen 4 Bedrohungen: den Verlust der Vertraulichkeit, der Integrität, der Verfügbarkeit und der Authentizität. Ziel ist es, diese Bedrohungen mit angemessenen Maßnahmen (z.B. Kryptographie) abzuwehren.

Vertraulichkeit: Daten sind vertraulich, wenn sichergestellt ist, dass sie nur von autorisierten Benutzern gelesen werden können. Diese Vertraulichkeit gilt sowohl für gespeicherte Dateien, als auch für die Datenübertragung über das Internet.

Integrität: Unter Integrität versteht man, dass die Daten, Programme und Hardware vollständig und unverfälscht vorliegen müssen.

Verfügbarkeit: Unter Verfügbarkeit versteht man, dass berechtigte Personen die Daten innerhalb eines vereinbarten Zeitrahmens nutzen können und Programme und Hardware funktionsbereit vorliegen.

Authentizität: Der Schutz der Authentizität bezieht sich auf Daten, insbesondere Dokumente und Urkunden, die elektronisch übertragen werden. Der Urheber der Daten muss korrekt authentifiziert werden können.

Schutz der Daten

Um den Schutz der Daten zu gewährleisten, ist es ratsam am PC Schutzprogramme wie Firewall und Virenscanner zu installieren. Darüber hinaus ist es wichtig, dass System aktuell zu halten und Sicherheitsupdates der Hersteller zu installieren. Mit diesen Updates werden Lücken geschlossen, über die ein Angreifer Zugriff auf das System erlangen könnte.

Eine Installation von Schutzsoftware und eine gewisse Portion gesundes Misstrauen sind die Grundvoraussetzungen, um sich bestmöglich vor Schädlingen zu schützen. Einen 100%igen Schutz können auch diese Maßnahmen nicht gewährleisten, daher ist es wichtig, ein regelmäßiges Backup der Daten durchzuführen.

Mehrfaktor-Authentifizierung [4]

Die Identitätsprüfung im Internet erfolgt indem der Benutzer einen Faktor zur Identifizierung, beispielsweise eine E-Mail-Adresse oder einen Benutzernamen, und einen Faktor zur Authentifizierung, meist ein Passwort oder eine PIN (=Persönliche Identifikationsnummer), bekannt gibt. Das Risiko hierbei besteht darin, dass diese Faktoren von einem Dritten persönlich oder etwa durch oben angeführte Malware ausgespäht werden können. Um dieses Risiko zu minimieren, wird zunehmend auf die Methode der Mehrfaktor-Authentifizierung gesetzt. Wenn genau zwei Elemente aus den Kategorien Wissen (zB. Passwort), Besitz (zB. Chipkarte, Token) und Biometrie (zB. Fingerabdruck) überprüft werden, wird auch von der Zwei-Faktor-Authentifizierung gesprochen. Große Internet-Dienste wie Google, Facebook, PayPal und andere setzen derartige Verfahren schon seit geraumer Zeit ein, auch die Finanzbranche im europäischen Wirtschaftsraum ist seit 2018 dazu verpflichtet, diese Methode für gewisse Dienste anzuwenden. Eine in Österreich verbreitete Lösung ist die, zum Beispiel bei Behörden eingesetzte, Handy-Signatur bzw. Bürgerkarte (siehe auch Digitale Signatur).

Firewall

Neben der Infizierung durch Schädlinge droht im Internet auch die Gefahr durch Hacker, die über offene Ports in unser System einzudringen versuchen. Jeder Internetdienst wird dabei über einen anderen Port angesprochen (z.B. wird ein Webserver über den Port 80 angesprochen). Sie können sich Ports so ähnlich wie die Durchwahlen bei einer Telefonanlage vorstellen. Die Hacker nutzen dabei oft Schwachstellen in der Software ebenso wie die Unachtsamkeit der Benutzenden.

Empfehlenswert ist daher, eine Firewall zu installieren, deren Funktion unter anderem darin besteht, offene Ports, die nicht benötigt werden, zu schließen. Die Firewall fungiert dabei als Portier, der nur Befugten den Zugang auf den eigenen PC gewährt. Der gesamte Datenverkehr zwischen PC und Internet ist nur mehr über die Firewall möglich. Auch bei den Firewalls wird dem privaten Benutzer/der privaten Benutzerin oft kostenlose Software angeboten. Für die Nutzung des Internets gibt der User diejenigen Programme frei, die eine Verbindung ins Internet aufnehmen dürfen. Ein Spionageprogramm, das sich unbemerkt auf der Festplatte installiert hat, kann ohne Zustimmung des Users keine Daten ins Netz versenden. Gleichzeitig werden mit der Firewall alle Ereignisse protokolliert.

Besonders betroffen sind vor allem jene User, die eine Breitbandverbindung mit statischer IP-Adresse verwenden. Hat der Hacker erst mal eine Schwachstelle entdeckt, stehen ihm im System nun Tür und Tor offen. Bei Verbindungen mit dynamischer IP ist der User zumindest nach jeder Neuanmeldung unter einer neuen IP zu erreichen.

Für professionelle Anwendungen, besonders im Unternehmensbereich, werden neben Softwarelösungen auch Hardware-Firewalls angeboten, die das Firmennetz am Übergang vom geschützten Bereich zum unsicheren Internet vor Angriffen schützen.

Virenscanner

Um sich vor Viren schützen zu können, sollte man auf jeden Fall einen Antivirenscanner installieren. Ein Virenscanner durchforstet alle Dateien auf einem Computerrechner nach charakteristischen Merkmalen (z. B. bestimmte Bitfolge). Diese Virenprogramme greifen auf eine Virenliste (Signaturen) zu, die aufgrund der Schnelllebigkeit der Virenbestände ständig auf dem neuesten Stand gehalten werden muss. Daher schützen viele installierte Virenscanner nicht mehr, da sie noch mit alten Virenlisten nach diesen charakteristischen Merkmalen suchen. Ein Virenscanner muss immer auf den neuesten Stand upgedatet werden. Gute Anti-Virensoftware erhält Updates mehrmals täglich.

Manche Virenscanner arbeiten auch mit einer sog. heuristischen Suche. Mittels Heuristik erkennt der Virenscanner verdächtiges Verhalten und kann auf diesem Weg auch neue Viren entdecken, für die es noch keine Virensignatur gibt. Fehlarlarme sind aber leider nicht ganz ausgeschlossen.

Viele Virenscanner erkennen darüber hinaus auch Spyware, Trojaner und Phishing-Attacken.

Einstellungen im Betriebssystem

Ein 100%ig sicheres Betriebssystem gibt es leider nicht. Immer wieder hört man in den Medien, dass Windows im Vergleich zu Apple und Linux ein sehr unsicheres System sein soll. Aber auch in anderen Betriebssystemen existieren Sicherheitslücken. Auf Grund der großen Verbreitung von Windows wird aber verstärkt dieses System attackiert, da die Malware-Hersteller möglichst großen Schaden verursachen möchten.

Es werden laufend neue Sicherheitslücken entdeckt, die Software-Hersteller versuchen auch, diese ehestmöglich zu schließen. Daher erhält der User in regelmäßigen Abständen Updates für sein Betriebssystem. Der User ist daher aufgefordert, diese auch möglichst schnell zu installieren.

Auch bei Software-Programmen ist es notwendig, Updates zu installieren, da auch hier Sicherheitslücken geschlossen werden müssen.

Der User kann die Sicherheit auf seinem System erhöhen, wenn er ein Benutzerkonto mit eingeschränkten Rechten nutzt. Ein Schadprogramm hat somit keine Chance, sich unbemerkt im System zu installieren, da hierfür Administrator-Rechte notwendig wären.

Backup

Wenn nun doch das Unglück passiert und Ihr PC durch Malware verseucht ist, können Sie nur noch darauf hoffen, ein Backup Ihrer Daten zu besitzen. Installierte Sicherheitssoftware kann zwar bis zu einem gewissen Grad die Schädlinge wieder entfernen, leider gelingt dies nicht immer und es bleiben Malware-Reste am PC zurück oder die Daten sind nicht mehr wiederherstellbar. In solchen Fällen hilft nur mehr eine Neuinstallation des Systems und eine Rücksicherung der Daten.

Das Backup Ihrer Daten sollte idealerweise auf einem externen Gerät erfolgen, dass im Fall der Fälle keinen unmittelbaren Kontakt mit dem verseuchten System hat. Eine 2. interne Festplatte schützt zwar vor versehentlichem Datenverlust, ist aber im Fall einer Malware genauso betroffen, wie der 1. Datenspeicher.

Für das Backup eignen sich beispielsweise USB-Sticks oder externe Festplatten, aber auch CDs und DVDs, die nach der Datensicherung getrennt vom Computer an einem sicheren Ort aufbewahrt werden können.

Neben des Datenverlust durch Malware, besteht auch die Gefahr des Datenverlusts durch eine defekte Festplatte. Sichern Sie daher Ihre Daten regelmäßig! Zur Unterstützung einer regelmäßigen Sicherung findet sich auf dem Markt auch eine große Auswahl an Backup-Software.

Weitere Tipps zum Schutz

- Öffnen Sie keine Anhänge von Mails unbekannter Herkunft.

- Laden Sie Updates nur vom Originalhersteller runter, Software aus unbekannten Quellen könnte verseucht sein.

- Schützen Sie Ihr Netzwerk (W-LAN und Router) und Ihre verwendeten Dienste mit einem guten Passwort. Ein gutes Passwort ist ein Kunstwort, dass neben Buchstaben auch Ziffern und Sonderzeichen erhält. Je länger das Passwort ist, um so schwieriger ist es zu knacken. Verwenden Sie kein Passwort, dass im Wörterbuch zu finden ist oder mit Ihrer Person zu hat (beispielsweise Geburtsdatum, etc).

- Ein Administrator oder Systemveranwortlicher benötigt NIE Ihr Passwort! Achten Sie darauf, dieses wirklich vor jedermann geheim zu halten.

Literatur

Quellen

Weiterführende Links

Zitiervorschlag

Blasi/Pürstinger in Höller, Informationsverarbeitung, Risiko für den Einzelnen (mussswiki.idb.edu/ivwiki)